このエントリでは、iDevice Jailbreak関係の用語集と解説をまとめていきます。追加した方が良さそうな用語があったら、コメントかTwitterのmentionでお知らせください。

随時更新していく予定です。ご興味のある方はブックマークどぞ。

数が増えてきたら目次・アンカーなど整備します。

3/5/2011 初稿

4/6/2011 カテゴリ分け、LLB、iBoot、iBEC/iBSS、IPSW、Cydiaを追記。編集時にアンカー位置などおかしくなってたらゴメンなさい。後日直します。

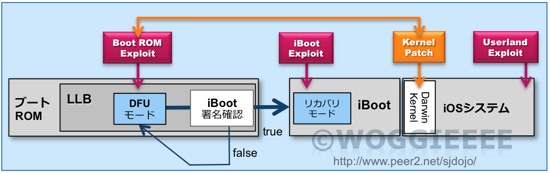

4/7/2011 起動シーケンスを図にまとめたので追記。

4/8/2011 Exploitの種類を追記。iBoot、Boot ROM、Userland、Kernel Patch。

4/14/2011 Cydia Server, Mobile Substrate, Springboard, Winterboard, AFC/AFC2, MobileDevice Libraryを”Jailbreak System関連“に追記。

4/22/2013 DFUモード、リカバリモードの写真をiPhone5に差し替え。’13現在の状況に合わせアンロックの項目などに坦し書きを追記

【参考文献】

The iPhone Wiki 、Dev-Team Blog、Wikipedia

目次

Jailbreakとは、iDeviceのOSであるiOSの脆弱性(≒セキュリティホール)を利用して、App Store以外で提供される非正規アプリケーション等のインストールが可能な環境を構築すること。Androidでの『rootを取る』とほぼ同義。

JailbreakはAppleが発行する、正規の証明書で署名した実行ファイルかどうかを判定する機構を無効にし、Appleが審査をしていないアプリケーションであっても、実行できるようにする。Appleが厳重に管理するiOS環境のjail(監獄)をbreakする意味合いで、Jailbreak(JB、ジェイルブレーク、脱獄)と呼ばれる。Jailbreakをすると、App Storeと似た働きをするCydiaというアプリケーションを使って、Appleが審査していないアプリケーションをダウンロード、導入することができるようになる。

このため、AppleではJailbreakを行ったiDeviceについては、サポートや保証を行わないとしている。Jailbreakを行うことは『自己責任』と言われるが、実行前にJailbreakをすることによるリスクについて、十分に理解する必要がある。

参考エントリ: 【iPhone_JB】Jailbreakによるリスクと問題について

Jailbreakツールには、iDeviceを母艦に接続して直接Jailbreakするタイプのものと、カスタム・ファームウェア(CFW-Custom FirmWare)と呼ばれる、Jailbreak済みのIPSWを生成しiTunesで復元するタイプの2つがある。後者は、ベースバンド・ファームウェアの更新を防ぐ事ができ、アンロックを目的とする場合に多く利用される。

直接Jailbreak型: redsn0w、limera1n、greenpois0n、Jailbreakme

カスタム・ファームウェア型: pwnagetool、sn0wbreeze

pwnとは、ハッカーのスラング(leet)で、『所有権を取り戻す』の意味で、もともとは”own” から転じているらしい。pを発音せず、もとの言葉のownと同様に『オウン』と読む*のが一般的なようだ。(*出典:wikipedia/pwn)

iDevice関連では、pwn/pwnedはJailbreakする、された状態を示す事が多い。Pwned iPhone=JBされたiPhone、のように表現される。iPhone用のカスタム・ファームウェアを作成するpwnage tool (オーネッジ・ツール) も、この言葉から来ている。

leetとは、ultrasn0w(ultrasnow)、blackra1n(blackrain) 、greenpois0nなど、特定の英単語のアルファベットを、数字や別の文字で置き換えて表現する手法。ハッカーなどが好んで利用する。leet自体をleet表現すると、『1337』* って読めない罠。

(*出典: Wikipedia/leet)

exploitとは、脆弱性(システムクラッシュなど、外部コード侵入の原因となるセキュリティホール)を利用し、Jailbreak実行コードを侵入させるプログラムと手法。ぶっちゃけ技術的にはJailbreakコードはウィルス、exploitはウィルスを侵入させるプログラムみたいなもんと考えれば分かりやすい。

実際のところ、exploitはコンピュータウィルス用語でもある。iPhone hackersのコメントによく出てくる “can’t make it exploitable” という説明は、発見された脆弱性に対して侵入手法を確立できないこと。よって、脆弱性=exploitとは限らない点に注意。

- Boot ROM Exploit: LLBによるiBootの署名認証を回避するため、ブートROMの脆弱性を利用して侵入するexploit。最初に発見されたものは、iPod Touch 3rd/ iPhone 3GSで利用された、24kpwn。

- iBoot Exploit: iOSのブートローダ、iBootの脆弱性を利用する。iPhone 3GS以降では、ブートROM/LLBからiBootの署名認証がされるため、iBoot exploit単体でのJailbreakはできなくなっている。

- Kernel Patch:通常、untether JBの手法として、補助的に使われていることから、単体でuntetherできないブートROM exploitから、Darwin カーネルにパッチを当てるために利用しているのではないかと思う。

- Userland Exploit: iOSシステム起動後の脆弱性を利用したexploit。有名なモノはpdfの脆弱性を利用したStar Exploit(Jailbreakme 2.0)

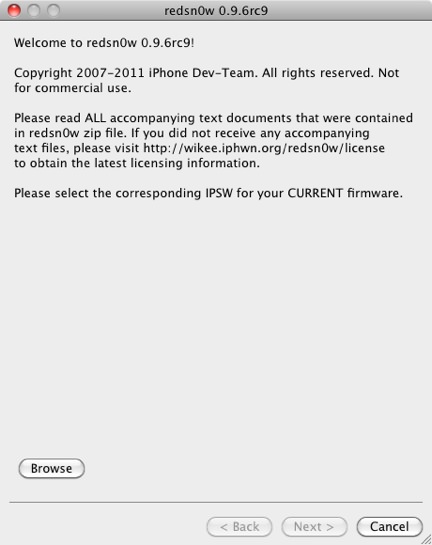

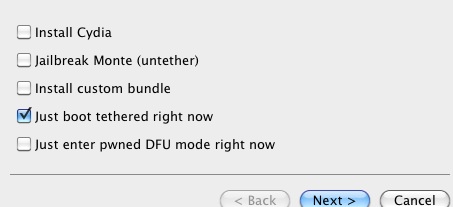

例えばredsn0w 0.9.6では、iPhone4などのtethered対応機種では、再起動して母艦につながないと、非JB環境で起動する。母艦に接続してredsn0wのjust boot tethered nowを使うと、Jailbreak環境でブートができる。このため、semi-tethered (セミ・テザード) とも呼ばれている。

▼redsn0w 0.9.6のメインメニュー。

tetheredのみ対応のiDeviceの場合、母艦につなぎ、redsn0w 0.9.6から”just boot tethered right now”を選んでリブートをする必要がある。

母艦が手元になく、iDeviceでリブートをした場合は、非JB環境で起動するsemi-tethered対応になる。

携帯電話をPCにつないでモデム代わりにすることをtethering (テザリング) と呼ぶが、これも語源は一緒である。(ケーブルで母艦につなぐことから)

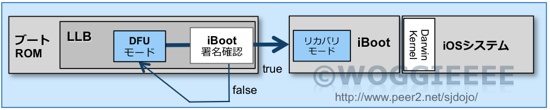

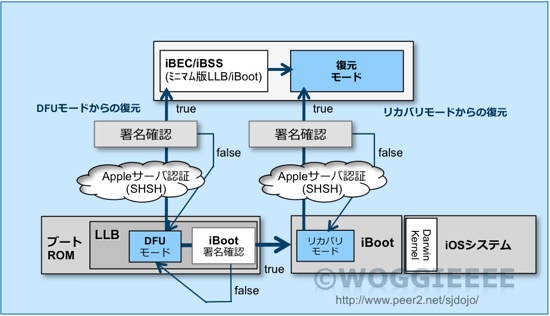

iBEC/iBSSはiBootの一部であり、DFUモードからの復元を行う際に、IPSWから取り出されてiDeviceにアップロード、実行される。iBEC/iBSSはLLBと同じルーチンを持っており、起動時にiBootが正規な物か署名チェックを行い、問題がなければiBootをロード、起動して復元モードに制御を移す。問題があった場合iDeviceは復元モードには移行せず、DFUモードのままとなる。

iDeviceの読み出し専用領域に格納されている、ブートROMもiBootと呼ばれる事があるため、しばしば混同しやすい。ブートROM中のLLB(Low Level Bootloader)が起動されると、iBootの署名を確認し、制御を移す。

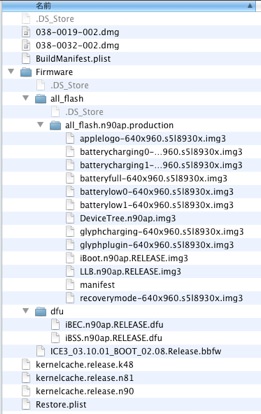

IPSW (IPhone/ IPod Touch/ IPad SoftWare) は、iDeviceファームウェア更新のためのフォーマットで、通常iTunesからiDeviceに必要なファイルが順次ロードされることによって、ファームウェア更新が行われる。圧縮フォーマットとしてzipが使われており、一般的なzip/unzipツールで圧縮、解凍が可能。内部には、復元・アップデート作業時にRAM Diskとしてマウントするdmgファイル、DFUモードからの復元用LLBのiBEC/iBSS、ファームウェア本体などが含まれる。

▼IPSWファイルの構造

ECID(Exclusive Chip ID)とは、iDevice1台ごとに固有な16桁のhex数列。iDeviceをリカバリーモードにして接続した状態で、WindowsのUSBviewや、MacのSystem Profilerを使用すれば、ECID自体は簡単に読み出すことができる。また、Tiny Umbrellaなどのツールではそのまま読み出すことも可能だ。AppleはiTunesからのファームウェア更新にあたり、不正なファームウェア(ハックしたものや、Appleが復元を許可していない古いバージョン)への復元を防ぐために、ECIDを利用した署名 (SHSH) ・認証プロセスを使用している。

SHSH(Signature HaSH署名されたハッシュ)は、iPod Touch 3G/iPhone 3GS以降で、iTunesが復元時に、公式に許可された最新バージョンのファームウェアを復元しているか、確認するための認証プロセスの一部で使われる。iTunesでファームウェアのアップデート時、以下のダイアログが表示される。

- ファームウェアの情報が、Appleが許可しているバージョンの正規ファームウェアかどうか確認。

- 確認できれば、送信されたECIDとファームウェア情報をキーにして署名(ECID SHSH) をしたファイル群 (ECID blobs) をiTunesに返す。

- 署名されたECID blobsを受け取って初めて、iTunesはファームウェアとECID blobsをiDeviceにアップロードする。

- iDeviceのブートROMは、自分のECIDの署名があるかどうかを確認し、復元作業に入る。

新しいファームウェアが出ると、古いファームウェアに復元できなくなるのは、Appleが古いファームウェアへの署名を停止するからだ。iTunesとApple認証サーバ間は、驚いたことに暗号化がされていない。ただし、ECID SHSHは128ビットのRSA署名がされているため、改造や加工をすることはできない。

*SHSHの読みに関して確証はない。ハッシュのシュにSH、シュシュ、でいいんじゃないだろうか。

アクティベーションとは、iDeviceの購入時、または新しいファームウェアに新規復元した際に、Appleのサーバと最終的な認証を行うプロセス。正しくは『キャリア・アクティベーション』3Gを搭載したiDeviceの場合、同時にその個体に対応したキャリアSIMが挿入されているかどうかを、iTunes経由で認証する。(キャリア・アクティベーション) 新規復元でなく、iTunesの『アップデート』で復元した場合、キャリアアクティベーションは必要ない。

国内品であれば、ソフトバンクの黒SIMが挿入されている必要がある。国外品であれば、そのiPhoneを販売したキャリアのSIMが必要。この認証が完了しないと、アクティベーション・モード画面から先に進むことができない。

リカバリモードの画面と非常に似ているが、画面下部に”Emergency Call/緊急電話”のスライダーが表示される。

また、iPod Touchなどでは、画面上部にバッテリーインジケータなどが表示されることで区別できる。

hactivationとは、iTunesのアクティベーションプロセスを回避する方法。ソフトウェア・アンロックの利用を前提としたpwnagetoolには、hactivation機能が搭載されていた。

▼PwnageToolの設定項目にある、”Activate the phone” をチェックすると、hactivationが有効になる。

hactivationを有効にして作成したCFW(カスタム・ファームウェア)を利用して、iTunesから復元すると、iDeviceはアクティベーション・モードをスキップして復元が完了する。hactivationしたiDeviceは、実際にはアクティベーションがされていない状態になる。従って、ultrasn0wなどのアンロックツールを使わないと、純正SIMも利用できなくなるので注意。

[low level bootloader] ローレベル・ブートローダ

LLB (Low Level Boot)は、ブートROMに含まれる、iDeviceの一次レベルブートローダで、実行されると、iBootの署名を確認して、問題がなければ制御をiBootに移す。

[iBoot] アイブート

iBootは、iDeviceの2次レベルブートローダで、ブートROMのlow level bootloaderがiBootの署名を確認した後、起動される。iBootはiDeviceのNAND flash領域に格納されており、iTunesからの復元、ファームウェアアップデートにより、更新することができる。

▼各デバイス・ステートとブート・復元シーケンスの関係

リカバリモードは、iOSの二次ブートローダ、iBootのステートの1つ。導入済みのOSがダメージを受けた際の復旧用に自動的に起動されたり、iTunesでのファームウェア復元時に利用される。リカバリモードはMobileDevice Libraryから呼び出す事が可能で、直接Jailbreak型のツールが、自動的にiPhoneをリカバリモードに移行するために利用されることがある。

▼リカバリモード時のiPhoneの画面。

アクティベーション・モードの画面と非常に似ている。

リカバリモードにする方法:

- 母艦に接続していない状態で、iDeviceの電源を落とす。

- ホームボタンを押しながら、母艦にUSBケーブルで接続

- iDeviceの電源が入りアップルロゴ→リカバリモード画面に

- iTunesがiDeviceを認識し、『iTunesはリカバリモードのxxxを見つけました』のダイアログを出す。

リカバリモードから、ノーマル・モードに戻すには、電源ボタンを押し続けながら、同時にホームボタンを、アップルロゴが出るまで押し続ける。

DFU(Device Firmware Upgrade) モード は、いかなる状態からもiDeviceを復元できるモード。 DFUモードへソフトから移行する方法はなく、手作業でiDeviceをDFUモードで起動する必要がある。iDeviceのもっとも低レベルなステートであり、Appleロゴのまま先に進まない、画面が真っ暗、などの大トラブルの際にも、たいがい起動できる頼もしい存在。

▼DFUモード時のiPhone 5画面。

見て分かるように、画面は真っ暗で、外見からは電源が切れた状態と、全く区別がつかない。

だが、この状態でデバイスマネージャで、DFUモード・デバイスとして認識される。

なお、iTunesの表示ではDFUモードとリカバリモードを区別せず、どちらの状態で接続されても『リカバリモードのxxxを見つけました』と表示される点に注意。

iDevice(Apple TVを除く)をDFUモードにする方法

- USBケーブルでiDeviceを母艦と接続、iDeviceをシャットダウン(電源オフ)する。

- Appleロゴが表示されるまで、iDeviceの電源ボタンを3秒ほど押す。

- 電源ボタンを押し続けながら、同時にホームボタンを押す

- 10秒ほどしたら、ホームボタンは押したまま、電源ボタンだけ放す。

- iTunesがiDeviceを認識し、『iTunesはリカバリモードのxxxを見つけました』のダイアログを出す。

DFUモードへの移行は、電源・ホームボタンをオンオフするタイミングがシビアで、しばしば失敗してリカバリモードになってしまう。実際のところ、3-4の電源ボタンを放すまでは、3秒程度でよい場合が多い。DFUモードから、ノーマル・モードに戻すには、電源ボタンを押し続けながら、同時にホームボタンを、アップルロゴが出るまで押し続ける。

Apple TV2をDFUモードにする方法

- 電源プラグを抜き、母艦とマイクロUSBケーブルで接続する。

- MENUと▼を同時に押し続け、AppleTV2をリブートする。

- すぐに、MENUとPLAYを同時に押し、iTunesがリカバリモードのApple TV2を認識するのを待つ

レストア(復元)・モードは、iTunesによる復元、ファームウェア・アップデートなどの際に利用される。iTunesの『復元』と、『バックアップからの復元』は、混同しやすいが全く別物であることに注意。復元の際には、対象となるIPSWに含まれるベースバンド・ファームウェア、iOSなどのシステム関連ファイルが更新される。『バックアップからの復元』は、ユーザ情報や、アプリケーションのユーザデータなどを復元し、システムファイルの更新は一切行われない。

▼復元作業中のiPhoneのレストア・モード画面。

ややこしい事に、この画面は『バックアップから復元』の作業途中でも表示される。

アンロックは、携帯電話が特定のキャリアに紐づけられた状態(SIMロック)を、なんらかの方法で解除すること。

ソフトバンク経由で販売されているiPhoneは、通常ソフトバンクのiPhone専用SIM(通称黒SIM)でしか利用できない。また、アメリカを含む多くの国で販売されるiPhoneにも、SIMロックが掛かっている。SIMロックの掛かったiPhoneに、対応しているキャリア以外のSIMを入れると、『不正なSIMです』というメッセージが現れ、利用することができない。このSIMロックを何らかの方法で解除することを、アンロックと呼ぶ。

若干脱線するが、国内品の場合、黒SIM以外のソフトバンクSIMも利用することが出来ない、専用SIM以外へのロックまで掛かっており、不便この上ない。アメリカならAT&Tが販売するiPhoneは、AT&TプリペイドSIMのGoPhoneでも認識する。

iPhoneの場合、アクティベーション・プロセスの過程で、固有の端末がSIMロックが掛かっている個体かどうか、Appleのサーバと照合を行う。予めSIMロックフリーiPhoneとして登録されていれば、iPhoneをアンロックする。そうでなければ、挿入されているSIMが、登録されたキャリアのものか照合されるまで、アクティベートは許可されない。

Jailbreakをする目的の一つとして、このSIMロック機構を解除し、あらゆるキャリアのSIMを使えるようにする、ソフトウェア・アンロックがある。iPhone 3G/3GS/4用アンロック・ソフトウェアとしてはultrasn0wがあった。ultrasn0wはベースバンド・ファームウェアの脆弱性を利用したexploitにより、iPhoneのSIMロック機構を無効にする。このため、ベースバンド・ファームウェアのバージョンへの依存がある。ultrasn0wをはじめとする、ソフトウェア・アンロックを利用するためには、ベースバンド・ファームウェアを間違ってアップデートしないよう、PwnageToolなどのベースバンドのアップデートを行わないツールを利用するなど、慎重な運用が必要だった。

残念ながらiPhone 4S以降では、ソフトウェアによるアンロックは実現されていない。

安定したアンロック環境を利用するためには、香港やイタリアなど、一部の国で販売されている、Apple純正アンロック版(SIMロックフリー版)iPhoneを利用するのが確実だ。これらのアンロック版では、特定キャリアのSIMへのロックがされておらず、Jailbreak不要であらゆるSIMを利用することができる。純正アンロック版iPhoneは、Appleのサーバに固有情報が予め登録されており、アクティベーションのプロセスでそれが確認されると、端末のアンロックが行われるという仕組みになっている。

▼純正アンロック版iPhoneをアクティベートすると、『お使いのiPhoneは正常にロック解除されました』という、普通のユーザーが見ることが少ないメッセージがiTunesに表示される。

NCK = Network Control Key。携帯電話端末で、特定のキャリアへのロック・アンロックを管理するための15桁のキー。iPhone 3GS以降では、NCKの上位に WildcardTicketという認証システムが導入され、アンロックがさらに難しくなっている。

Jailbreakシステム関連

![]()

Cydiaは、JailbreakアプリケーションのリポジトリとGUIフロントエンド、言ってみれば Jailbreak App Storeのようなもの。以前はInstaller.appや、Rock.app などの、Cydia以外のJailbreak App Storeが存在したが、現在はCydiaが唯一のメジャーなもの。

Cydiaはシンクイガ (codling moth) の学名 (Cydia pomonella) から名付けられた。シンクイガはリンゴの実を食べる害虫として有名。(出典: Wikipedia)

redsn0w、PwnageToolなどのJailbreakツールには、Cydiaが含まれているため、JB作業が終了すればspringboardにCydiaアイコンが現れる。

Cydiaの作者は、Saurik (Jay Freeman)、iPhone Dev-Teamの旧来からのメンバーだが、Saurikは主にJailbreak後の利用・開発環境を提供するのが主な役割のようだ。

余り知られてないと思うが、cydia.saurik.com にアクセスすれば、ブラウザからCydiaの一部が表示できる。

Cydiaサーバーには、アプリケーションのリポジトリ・サーバーとして機能する以外に、別の機能がある。iDevice-iTunes-Apple ECID認証サーバをバイパスし、本来Appleが許可していないバージョンのIPSWへのダウングレードを実現する。新規iOSデバイスをjailbreakし、Cydiaを最初に立ち上げた際の問い合わせに、”Make My Life Easier, Thanks”を選ぶと、それ以降自動的にCydiaサーバに、iOSがアップデートされるごとに、対になるECID SHSHをサーバに保管するバッチ処理が開始される。Cydiaサーバー、と仮に呼んでおくが、実際のところは正式な名称ではない。

*iPhone 4S以降ではファームウェア・アップデート時の認証が強固になったため、Cydiaサーバ経由などでのIPSWダウングレードはできなくなっている。

参考エントリ: 部分訳ーCaching Apple’s Signature Server

[Mobile Substrate] モバイル・サブストレート

Mobile Substrateは、Saurikが開発したSpringBoard拡張ライブラリ。これにより、各種のSpringBoard拡張アプリケーションが開発されるようになった。

また、Mobile Substrateは、外部プログラムが原因でiDeviceがクラッシュするのを防ぐ機能も併せ持っている。もし、SpringBoardが何らかの理由でクラッシュした場合、Mobile SubstrateはSpringBoard拡張アプリケーションを無効にし、SpringboardをSafe Modeで再起動する。この機能を利用すれば、実際に原因は何か調べることができる。

SpringBoardのクラッシュが発生しないような、別の問題の切り分けをする場合、マニュアルでSafe Modeを起動することもできる。SBSettingsのPowerボタンを押して表示されるメニューから、Safe Modeを選べばよい。

もし、iDeviceが起動しなくなってしまった場合でも、この機能は以下のコマンドをSSHかramdiskから入力すれば実行できる。

touch /var/mobile/Library/Preferences/com.saurik.mobilesubstrate.dat(情報出典: the iPhone Wiki)

Springboardは、iOSのホームスクリーンUIを構成・管理するアプリケーション。Springboardのデザイン変更を可能にし、カスタムテーマなどの利用を可能にするのが、CydiaアプリケーションのWinterboard。

[Winterboard] ウィンターボード

Winterboardは、Saurikが開発したSpringboardのカスタム化を可能にするJailbreakアプリケーション。Springboardを拡張する、Mobile Substrate上で動作する。

[AFC・AFC2] エーエフシー・エーエフシーツー

AFC(Apple File Connection)は、全てのiDevice上で動作する、USB経由で母艦からiDeviceにファイルアクセスするためのサービス。AFC2はAFCを拡張し、jailbreakしたiDevice上の全てのファイルシステムへのアクセスを可能にする追加サービス。Jailbreakツールの一部で、AFC2をインストールしないものがあり(blackra1nやlimera1nの一部バージョンなど)、マニュアルでAFC2を追加するための、AFC2ADDというCydiaアプリケーションがある。

[MobileDevice Library] モバイルデバイス・ライブラリ

MobileDevice Libraryは、iTunesがUSB経由でiDeviceにデータのやりとりをするためのAppleのライブラリ。Windowsだと iTunesMobileDevice.dll 、MacOSだと MobileDevice.framework のファイル名になっている。

以下、書きかけ(ツッコミ禁止w) または今後加筆予定の用語:

Jailbreak システム関連

[custom firmware] カスタム・ファームウェア

アンロック関連

[CommCenter] コムセンター

基本用語

[brick] ブリック

brickは日本語に訳すと煉瓦(レンガ)。いわゆる文鎮状態である。iDeviceの場合、書き込み不可能なブートROM領域にDFUがあるため、よっぽど無茶をしない限り再起不能な文鎮にはならない筈なんだが。

[pwnapple] オーナップル、ポーナップル

iPhone hackers関連

[iPhone Dev-Team] アイフォン デブ・チーム

iPhone Dev-Teamは、iPhone OS 2.0以来、様々なJailbreakツールおよびアンロックツールをリリースしてきた、iPhoneハッキング・コミュニティにおいて最強の存在。メンバーには実質的なリーダー的役割を担っている、アンロック担当のMuscleNerd、CydiaとJailbreakアプリケーションの開発環境を一手に引き受けるSaurik、PwnageToolの開発を担当するWizdaz、アンロック担当のPlanetbeingなどなど、強力なメンバーが揃っており、またチームとして有効に活動を行っている。

bgm, bugout, bushing, c1de0x, chris, comex, CPICH, ghost_000, gray, iZsh, marcan

MuscleNerd, planetbeing, pumpkin, pytey, roxfan, saurik, Turbo, w___, wizdaz, Zf

[MuscleNerd] マッスルナード

MuscleNerdは、現在のiPhone Dev-Teamでは、リーダー的存在として各方面の取りまとめと、他チームとの調整を果たしているようだ。彼自身のハッカーとしての領域はアンロックで、Ultrasn0wの開発はMusclenerdが主に担当している。”MuscleNerd”=『筋トレオタク』の名にふさわしい筋肉隆々のボディを誇る。

[wizdaz] ウィズダズ

[saurik] ソーリック

Saurikは

http://www.saurik.com/

[Chronic Dev-Team] クロニック デブ・チーム

AriX : @AriX- chronic : @chronic- DHowett : @DHowett- jan0 : @0naj- Jaywalker : @Jaywalker9988- OPK : @iOPK- pod2g : @pod2g- posixninja : @p0sixninja- semaphore : @notcom- westbaer : @westbaer

[geohot] ジオホット

イケメンのハッカー。 初代iPhoneを世界で最初にソフトウェア・アンロックするなど、伝説沢山。ソニーとの訴訟まで経験。でも今はFaceBookに勤務する真人間らしい。

[comex] コメックス

19-20歳ぐらいの、Brown Universityの学生。現在iPhone Dev-Teamのメンバー。jailbreakme 2.0/3.0 を代表とするuserland exploitと、untether化をするためのkernel patchの手法に精通。

[iH8sn0w] アイヘイトスノウ

Jailbreakツール関連

[Tiny Umbrella] タイニー・アンブレラ

24kpwn (0x24000 Segment Overflow)は、iPhone 3GS/iPod Touch 2nd genで最初のブートROM exploit。iPhone 3GS/iPod Touch 2nd2 gen以降では、ブートROM LLBがファームウェアの署名チェックを行っており、Jailbreakしたカスタムファームウェアなど、加工されたファームウェアを該当iDevice上に書き込むことができない。

24kpwn開発者: chronic, CPICH, ius, MuscleNerd, Planetbeing, pod2g, posixninja (出典: The iPhone Wiki)

[iTunesエラーコード]