pod2gが開発したとされるiDeviceブートROM exploit、SHAtter expoloitを利用したツールの開発状況が見えて来た。今日、iPhone Dev-Team blogで、以下の発表と、デモビデオの公開があった。iDeviceのブートROM exploitが開発されるのは、24kpwn(iPhone 3GS 旧ブートROM以前に存在する脆弱性を利用したexploit)以来。最新ブートROMを持つ、iPod 4Gのjailbreakデモが公開されたことにより、確実にiPhone 4、iPod Touch 4G以前の、全てのiDeviceのjailbreakできる、SHAtter exploitベースのjailbreakツールのリリースが期待できる。

もともと、Chronic Devの一員だったpod2gがSHAtterを開発したため、Chronic Devからjailbreakツールがリリースされると思われていた。以前色々あって、jailbreak開発ツール&ライブラリの名前になっているgreenpois0nの名前で出るとも推測されていた。が、数日前にpod2gが脱退を表明、Chronic Devだけでなく、iPhone Dev-TeamにもSHAtterの情報を提供した。Chronic Devは『べ、別に決裂したわけじゃないんだからね!』と火消しに躍起なように見えたが、脱退の実際の理由ははっきりしていなかった。

が、本日のiPhone Dev-TeamのSHAtter exploit 実行デモ一番乗り宣言。pod2gは、Chronic Devのツール開発状況にいら立ち、iPhone Dev-Teamにもexploitを渡して競争させようと目論んだのか。iPhone Dev-Teamも、下記の記事中でツールの最初のリリース自体は、Chronic Devに譲っている様子が見受けられる。いまだpod2g vs Chronic Devお家騒動の真相はわからんけど、ケツに火をつけられたChronic Devは、ツールのリリースを急がざるを得ない。

ま、まだSHAtter exploitは、PwnageToolで最初のデモができたレベル。例によってツールが出るまでのんびり待ちましょ。

追記: 10/8、chronicdev関係者たちから、立て続けにgreenpois0nリリース情報がtweetされた。まとめると、10月10日10時10分10秒(GMT、日本時間だと同日0119時)にgreenpois0nをリリース。ただし、今回のgreenp0isonのベースとなる、SHAtter exploitはApple A4チップ搭載機種のみ対応=iPhone4、iPod Touch 4th gen、iPad、Apple TV(未定)。SHAtterはA4ブートROM固有のexploitらしく、3GS以前のA4非搭載機種には対応できない。同条件は、同時期にリリースが期待されるPwnageToolも、SHAtterを利用する限り一緒のはず。3Gはredsn0w、3GSは新ツールを待て(当分出ない可能性高いと思う) との事。

追記:突如のgeohotの暗躍により均衡が乱された。10/11/10に全モデルに対応したlimera1nを出すと宣言、混乱するchronic dev team。さらに、10/11どころか、10/9にlimera1nを突然リリースしてしまうgeohot。limera1nにはSHAtterと全く異なるboot ROM exploitを使用しているため、limera1nのexploit(名前はないらしい。以下limera1n exploit)とSHAtter両方を使い切ってしまうことに躊躇するchronicdev関係者。苦渋の判断として、SHAtter exploitを温存し、greenpois0nにlimera1n exploitを組み込んだバージョンを開発、リリースは遅らせることになった。

追記: 10/12/17:00JST頃、意外な速さでlimera1nのexploitを載せたgreenpois0nがリリースされた。Chronicdev blogのリリース情報によれば、当初Windowsのみ対応、geohotのboot ROM exploit(thanks geohotというメッセージが痛々しい)をSHAtterの代わりに搭載している。greenpois0nを起動してみると、ほとんどlimera1nと変わらないシンプルなUI。しかも、iOSは4.1のみ対応と、jb機能性ではlimera1nに大きく劣る。

Dev Team blog エントリ “SHAttered iPod touch 4G” 抄訳

SHAttered iPod touch 4G

Appleの新しいiPod Touch 4Gや、jailbreakmeが使用するexploitが塞がれてしまったデバイスを買ってしまった人達で、最新のexploit SHAtterの名前を聞いた事がある人がいると思う。@posixninjaとChronic Dev Teamがクラッシュを発見して数ヶ月後、@pod2gによってこのexploit(とpayload)が開発された。このチームは、そのexploitを利用する最新のツールを提供するために、懸命に作業に取り組んでいるところだ。この作業は一夜にして終わる様な代物じゃないんで、彼らから発表があるまで辛抱して欲しい。

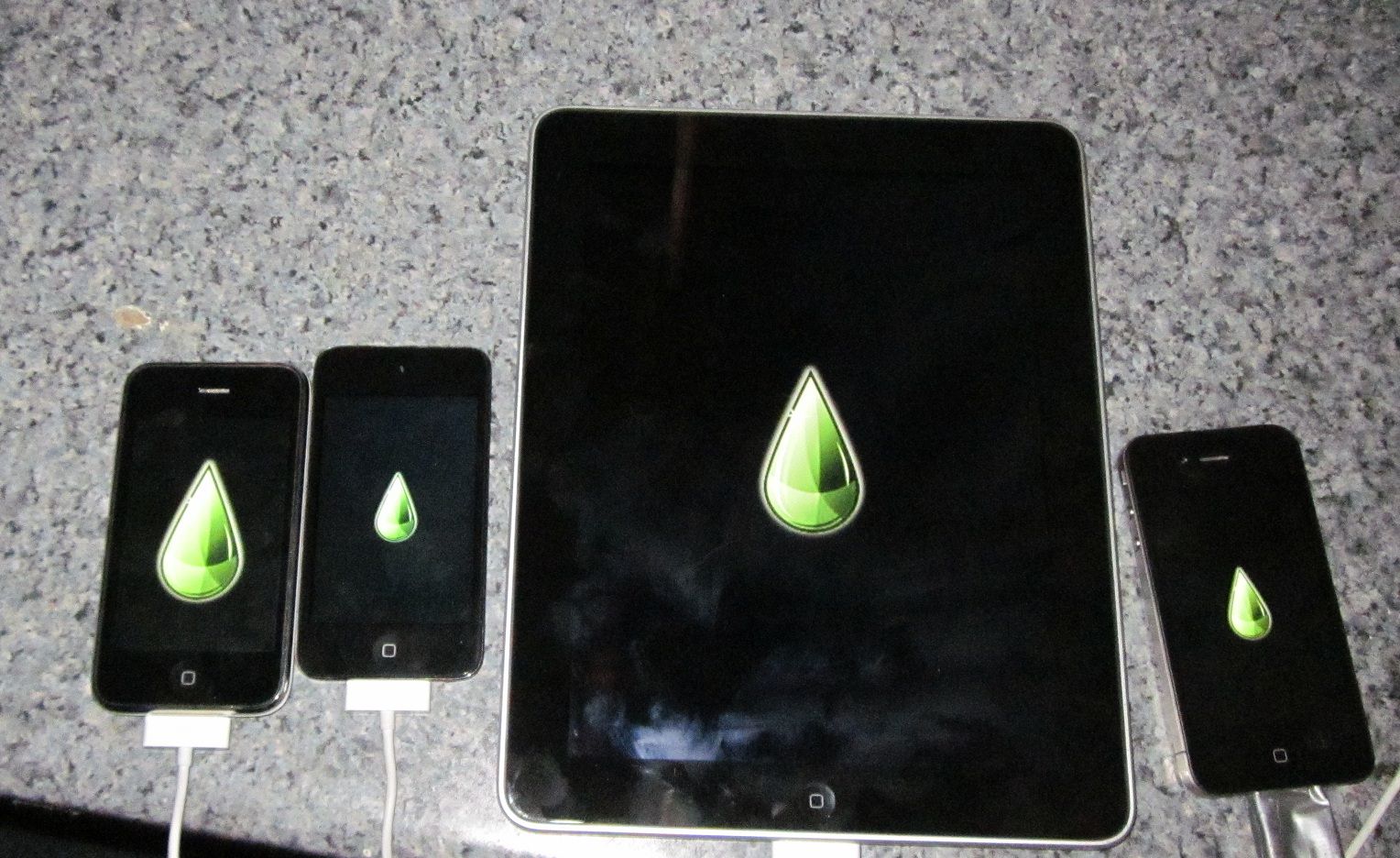

一方、我々もβ版のPwnageToolに@pod2gのexploit を組み込み、現在テスト中だ。SHAtter exploitは、iPad Touch 4Gを説得して、我々のカスタムIPSWで復元させるのに十分なものだった。成功の結果は以下の通りだ!全て動作中: カスタム化されたPreferenceによるバッテリー残量表示、Cydia、root シェル…動いてる!

PwnageToolは、SHAtterを経由したiPod 4G jailbreakの最初の実用テストになったが、(注: Chronic Devが)開発中のより高速なツールと比較してしまうのは、やりすぎってもんだろう。PwnageToolの主な利用目的は、iPhone4のユーザに対し、ベースバンドを維持してultrasn0wによるキャリアアンロックを提供する事だ。

とにかく、iPhoneとiPod Touchユーザに取っては、また面白い事が始まったということだ…(注: Appleとの)いたちごっこは、まだまだ続けられる!

アップデート#1: SHAtterは次々と配られる贈り物のようだ。まだ新型のAppleTVは誰の家にも来ていないが、ファームウェアが既にAppleの公開配信サーバに 上がっている。SHAtterはそのファームウェア・キーを解読することができた! 018-8609-066.dmgのメインファイルシステム (“Mojave8M89.K66OS”)のキーは以下の通り:

31c700a852f1877c88efc05bc5c63e8c7f081c4cb28d024ed7f9b0dbc98c7e1406e499c6

もしvfdecryptに精通しているなら、このキーを利用してイメージを解読し、マウントできる筈だ。マウントが成功し、その後何か発見があったら、(Dev-Team Blogの)コメント欄でぜひ報告してほしい。(そしてもちろん、@pod2gへの感謝もね)

アップデート#2: 確認できた…PwnageToolで作成した、ほぼjailbreakバージョンのIPSWで、新型のAppleTV 2Gを騙して復元することに成功した!AppleTVのUIアプリケーションは、文字通りLowtide.appが唯一のものだったが、これで様々なjailbreak appへの扉が開かれたことになる。初代iPhoneが出たばかりのころのように、AppleTV用で動かせるのは、当初jailbreakアプリだけになるかもしれないね。

Apple TVに、ssh経由でrootアクセスをしてる動画を撮ったのでアップしておく。

@Woggieeeeをフォロー